در فرآیند تعیین هدف، چگونه قسمت قوانین را تکمیل کنم؟ (راهنمای گامبهگام)

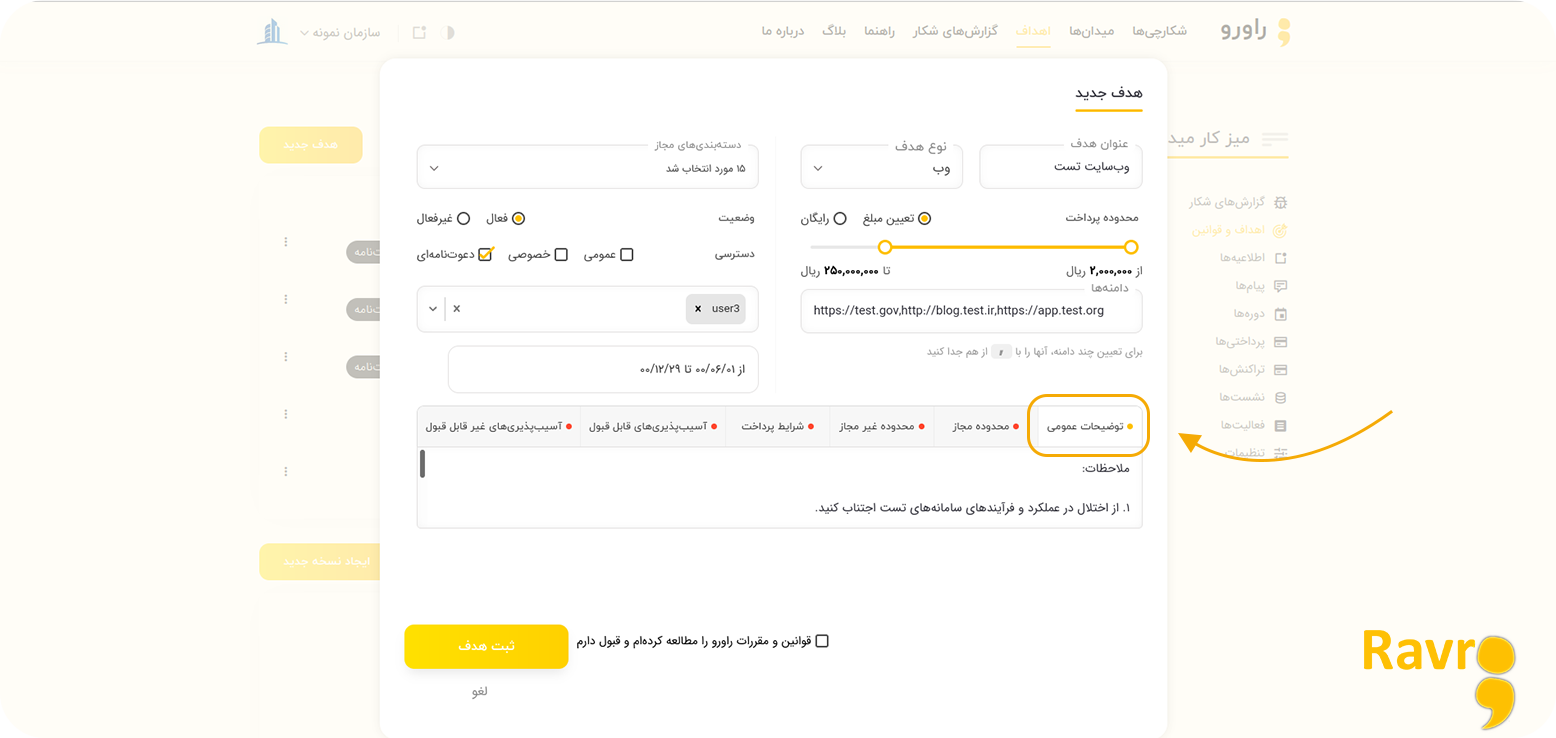

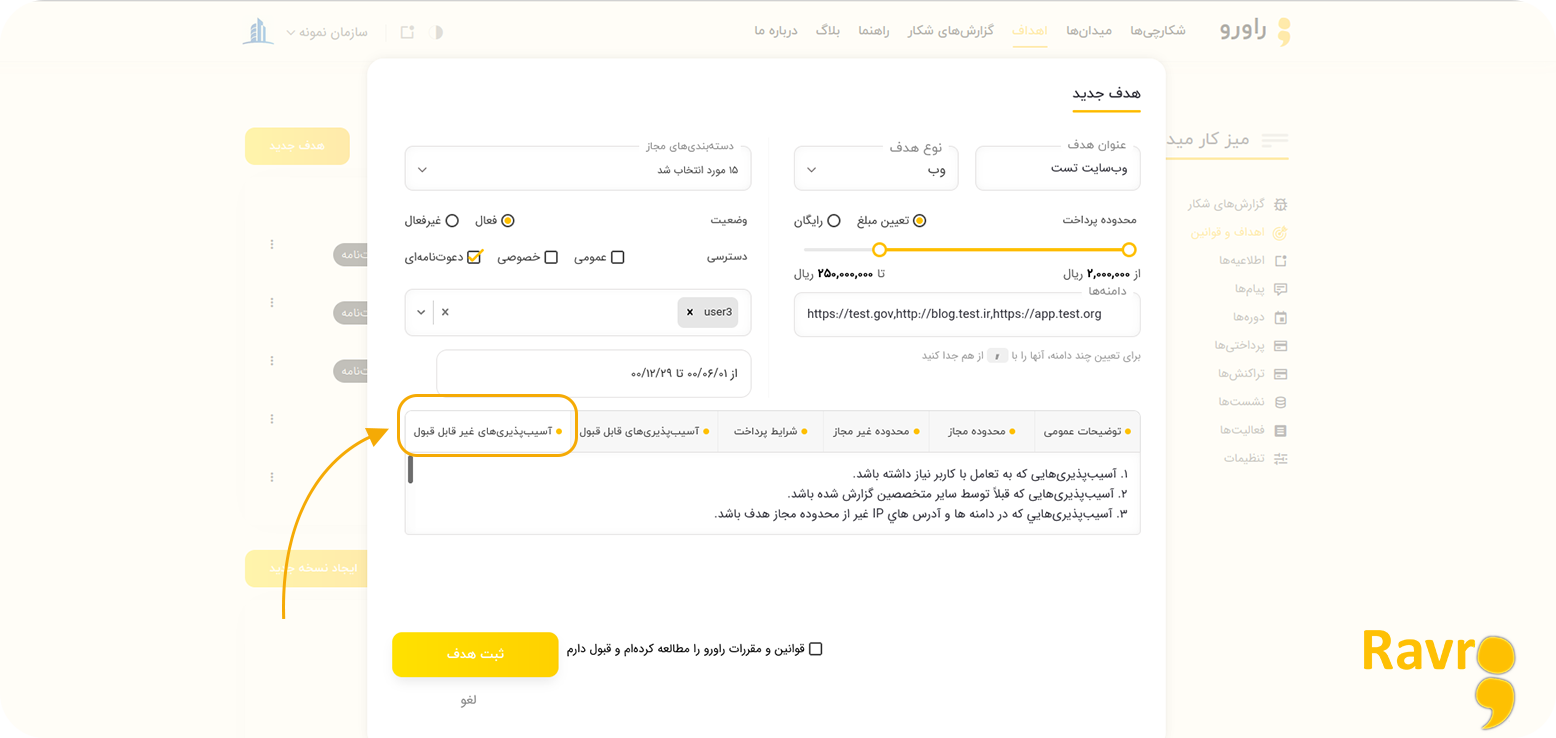

در بلاگپست «تعیین هدف در پنل میدان» به صورت گامبهگام نحوهي تعیین هدف جدید را توضیح دادیم و به بایدها و نبایدهایی که در تعیین یک هدف جدید میدانها باید رعایت کنند، پرداختیم. در این بلاگپست میخواهیم به طور اختصاصی و جزئیتر به قسمت تعیین قوانین در فرآیند تعریف هدف جدید بپردازیم. در قسمت پایینی فرم تعیین هدف جدید، بخشی برای تعیین قوانین برای هدف جدید قرار دارد، که متشکل از 6 بخش است:

• توضیحات عمومی

• محدودهی مجاز

• محدودهی غیرمجاز

• شرایط پرداخت

• آسیبپذیریهای قابلقبول

• آسیبپذیریهای غیرقابلقبول

در این بلاگپست قصد داریم به توضیح این بخشها و تفاوت این بخشها با فیلدهای فرم تعیین هدف جدید و بایدها و نبایدهایی که باید در تکمیل آن رعایت کنید، بپردازیم.

نکتهی اصلی و اساسی در تکمیل این بخش، رعایت دقت و شفافیت تا حد ممکن است. چون این اطلاعات هستند که قوانین هدف شما را برای شکارچیان تعیین میکنند. و شکارچیان بر اساس این قوانین تعیینشده از جانب شما، به کشف آسیبپذیری اقدام میکنند.

در ضمن برای تکمیل این بخشها شما میتوانید از قالببندی متن markdown استفاده کنید.

در ادامه، به توضیح هر بخش به همراه مثال میپردازیم:

توضیحات عمومی

در این بخش توضیحات لازم فنی و غیرفنیای که باید به گوش شکارچیان برسانید، را مشخص کنید. توصیه میکنیم این فیلد را پس از تکمیل سایر فیلدها پر کنید تا در پایان، هر نکتهای که ازنظرتان ناگفته مانده بود یا نیاز به تاکید موکد داشت، را در این فیلد بنویسید.

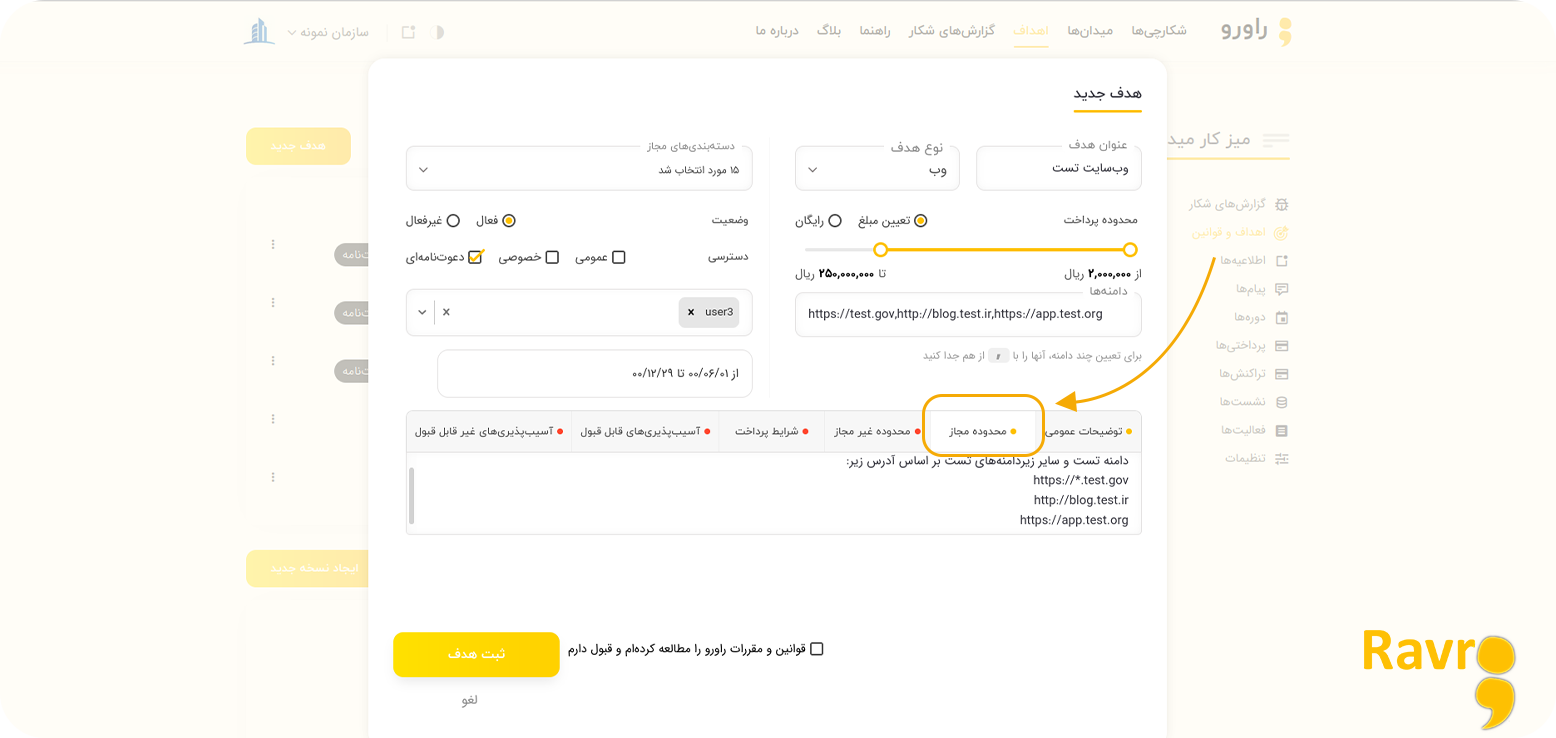

محدودهی مجاز

در این بخش محدوده یا محدودههای مجازی که شکارچیان میتوانند در آنها به ارزیابی امنیتی و کشف آسیبپذیری بپردازند، را مشخص کنید.

به عنوان مثال:

دامنه تست و سایر زیردامنههای تست بر اساس آدرس زیر:

• https://*.test.gov

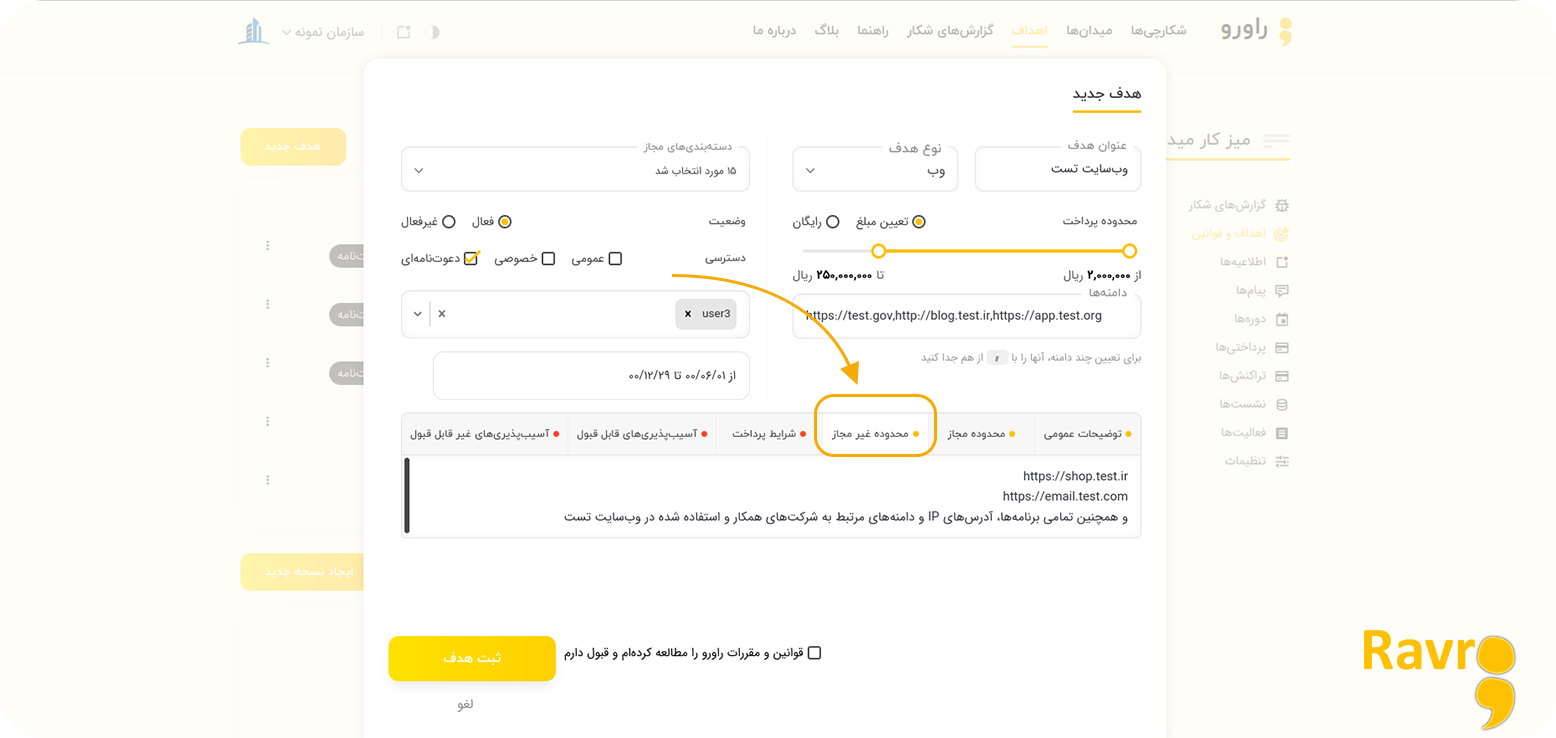

محدودهی غیرمجاز

ممکن است برای محدودهی مجاز خود نیز استثنائاتی قائل باشید. در این قسمت میتوانید محدوده یا محدودههایی که شکارچیان، مجاز به بررسی آن قسمت نیستند، را به عنوان محدودهی غیرمجاز مشخص کنید.

به عنوان مثال:

و همچنین تمامی برنامهها، آدرسهای IP و دامنههای مرتبط به شرکتهای همکار و استفاده شده در وبسایت تست

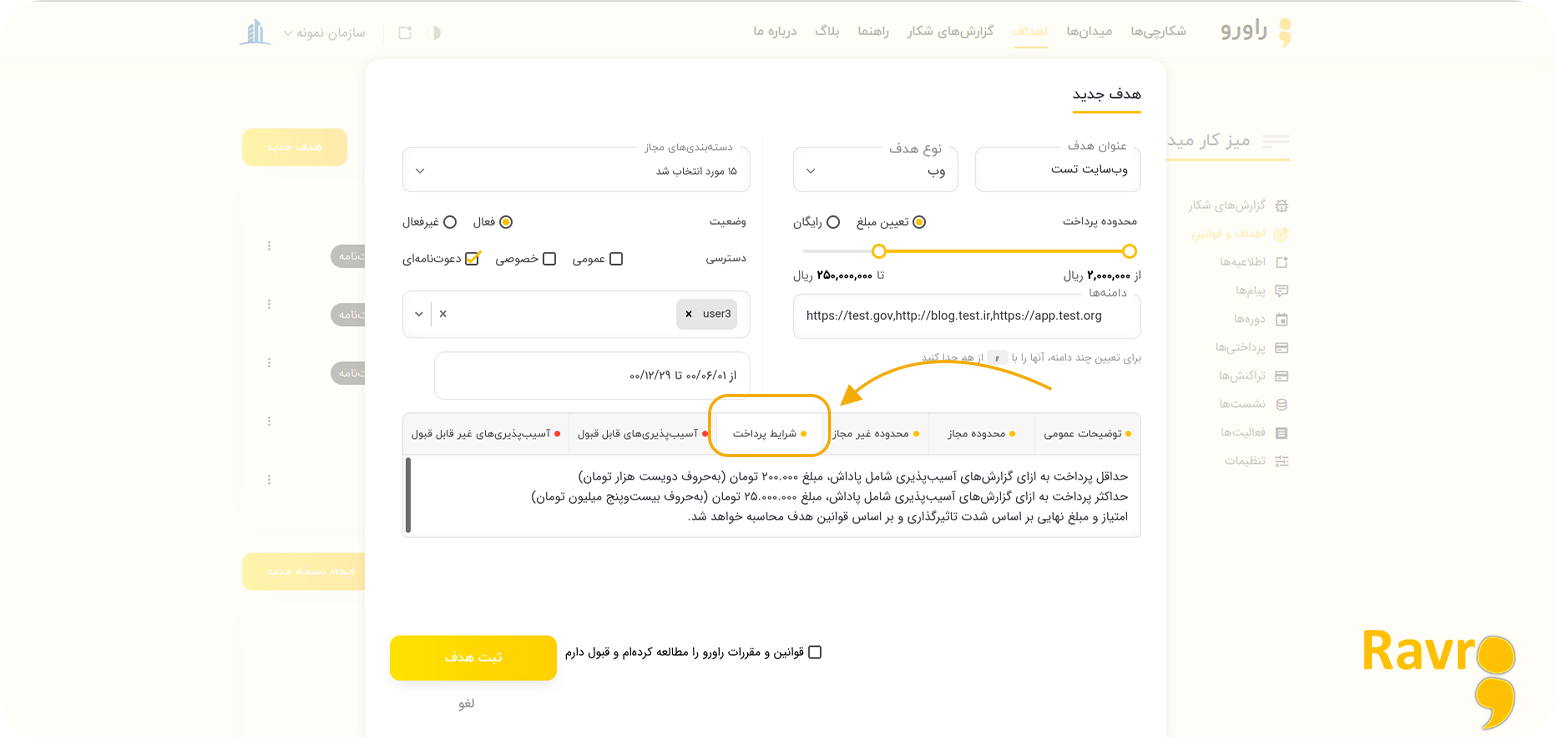

شرایط پرداخت

شرایطی که برای پرداخت پاداش به شکارچیان مدنظر دارید و دربارهی آنها با راورو به توافق رسیدهاید، را در اینجا بنویسید. شرایط پرداختیای که با توجه به مدل پرداخت خود مشخص میکنید را باید در اینجا برای آگاهی شکارچی قرار دهید، چه به صورت دستهبندی آسیبپذیریها، از Low تا Critical، و چه به صورت کلی، بازهای از حداقل پرداخت تا حداکثر پرداخت. اگر مزایای غیرنقدی مازادی نیز، درنظر دارید و یا پرداخت شما به صورت نقدی نیست، باید اینجا ذکر کنید. همانطور که گفتیم پیش از کامل نمودن این بخش، لازم است شرایط مدنظر خود را با راورو در میان بگذارید.

به عنوان مثال:

حداقل پرداخت به ازای گزارشهای آسیبپذیری شامل پاداش، مبلغ ۲۰۰.۰۰۰ تومان (دویست هزار تومان)

حداکثر پرداخت به ازای گزارشهای آسیبپذیری شامل پاداش، مبلغ ۲۵.۰۰۰.۰۰۰ تومان (بیستوپنج میلیون تومان)

امتیاز و مبلغ نهایی بر اساس شدت تاثیرگذاری و بر اساس قوانین هدف محاسبه خواهد شد.

آسیبپذیریهای قابلقبول

نوع و ویژگیِ آسیبپذیریهایی که میخواهید در این هدف توسط شکارچیان کشف شوند، را اینجا باید مشخص کنید. حتی میتوانید آسیبپذیریهای مشخصی را به صورت تکتک مشخص کنید. به این مثال توجه کنید:

• آسیبپذیریهایی که منجر به دسترسی به اطلاعات خصوصی تعداد زیادی از مشتریان پورتال (میدان) شود.(امکان Dump گرفتن وجود داشته باشد.)

• آسیبپذیریهایی که منجر به تداخل و یا تغییر در فرآیندهای خدمات پورتال (میدان) شوند.

• آسیبپذیریهایی که منجر به دسترسی به حساب کاربری مشتریان پورتال (میدان) شوند.

• آسیبپذیریهایی که منجر به دسترسی به اطلاعات خصوصی مشتریان پورتال (میدان) شوند.

• آسیبپذیریهایی که منجر به تداخل، تغییر و یا سوء استفاده در تراکنشهای مالی پورتال (میدان) شوند.

• آسیبپذیریهایی که منجر به دور زدن مکانیزمهای احراز هویت در پورتال (میدان) شوند.

• آسیبپذیریهایی که منجر به دیفیس یا تغییر در صفحه اصلی وبسایت (میدان) شوند.

این موارد نمونههایی از موارد قابلذکری هستند که شما میتوانید متناسب با آسیبپذیریهای مدنظر خود در این بخش مشخص کنید. با مشخصکردن این موارد، شما به شکارچی تضمین میدهید که گزارشهایی که در این دسته آسیبپذیریها قرار میگیرند، را میپذیرید.

تنها تفاوت این بخش از قوانین با بخش "دسته آسیبپذیریهای مجاز" از تعیین هدف در این است که:

شما در فیلد "دسته آسیبپذیریهای مجاز" با تعیین آسیبپذیریهای مدنظر خود، مشخص میکنید که در فرم گزارش آسیبپذیری که توسط شکارچی پر میشود، کدام آسیبپذیریها قابلانتخاب باشد. به عبارت دیگر، شکارچی فقط امکان انتخاب آسیبپذیریهای مدنظر شما را برای ثبت گزارش شکارخواهد داشت.

بگذارید برای شفافیت بیشتر، برای لحظهای، پلی بسازیم و شما را به آن سمت ماجرا ببریم و به بیان دغدغههای شکارچیان بپردازیم:

پیمان زینتی، یکی از شکارچیان راورو، در بخشی از گفتوگویی که با راورو داشت، یکی از درخواستهای خودش از سازمانها و کسبوکارها را اینگونه بیان کرد:

" از کسبوکارها و سازمانها میخوام که اهداف و قوانین رو واضح بنویسند. به عنوان مثال برخی کسبوکارها در بخش قوانین مینویسند که تمام آسیبپذیریهایی که به تعامل با کاربر نیاز دارد، قابلقبول نیستند و خب این شامل XSS هم میشه. در حالی که وقتی XSS گزارش میدید، گاهی قبول میکنند و گاهی قبول نمیکنند. هر چه شفافتر و دقیقتر بیان کنند، بهتر است."

توصیهی ما نیز این است که، قوانین اهداف ،به ویژه بخش آسیبپذیریهای قابل قبول خود، را تاحدممکن دقیق و شفاف بنویسید تا شکارچیان بتوانند با آگاهی بیشتر به کشف آسیبپذیری از هدف شما بپردازند.

آسیبپذیریهای غیرقابلقبول

ممکن است بعضی از آسیبپذیریهایی که توسط شکارچیان کشف میشوند، در سامانههای دیگر آسیبپذیری به حساب بیایند اما در سامانهی شما جزو فعالیت عادی سامانهیتان باشند و آسیبپذیری محسوب نشوند. به عبارت دیگر: ممکن است شکارچیان، فرآیندی از سامانهی شما را به اشتباه آسیبپذیری تلقی کنند.

به عنوان مثال:

ممکن است دسترسی به یک سری اطلاعات در سامانهی شما آزاد باشد یا از اهمیت خاصی برخوردار نباشد، اما شکارچیان تصور کنند که به اطلاعات حساسی دست یافتهاند. در این بخش میتوانید آسیبپذیریهایی که غیرقابلقبول هستند، را مشخص کنید تا شکارچیان در این باره آگاه باشند. البته، شما میتوانید آسیبپذیریها را تکتک نیز در این بخش ذکر کنید. مانند نمونه:

• آسیبپذیریهایی که به تعامل با کاربر نیاز داشته باشند، شامل؛ حملات Phishing.

• آسيبپذيریهایی که در دامنهها و آدرسهاي IP غير از محدودهی مجاز هدف باشند.

• آسیبپذیریهایی که مربوط به نشت اطلاعات سرور و پیکربندی نادرست آن باشند، مثل؛ نسخهی و نوع وب سرور.

• نامهنگاری الکترونیکی جعلی (E-mail spoofing).

• گزارش پایین بودن ورژن کتابخانهها و نرمافزارهای بهکاربردهشده.

• هر مورد مربوط به بهدستآوردن نامهای کاربری با استفاده از (Account/e-mail enumeration).

این موارد نمونههایی از مواردی هستند که شما میتوانید متناسب با آسیبپذیریهای مدنظر خود در این بخش مشخص کنید و با مشخصکردن این موارد، به شکارچی اطلاع میدهید که گزارشهایی که در این آسیبپذیریها قرار میگیرند، را نخواهید پذیرفت.