آشنایی با ردهبندی Vulnerability Rating Taxonomy؛ VRT

تصور کنید شکارچیای، گزارشی از وجود یک آسیبپذیری در سامانهی شما را برایتان ارسال میکند و مدعی ست که این یک باگ امنیتی بسیار مهم ست و خطرات فراوانی را دربردارد. در چنین مواقعی، اگر نیاز به مشورت با یک مرجع معتبر داشتید، میتوانید سراغ دوستهایی بروید که اطلاعاتی را راجع به آن آسیبپذیری در اختیار شما قرار دهند. VRT یکی از همان دوستها و یکی از محبوبترین ردهبندیها در جامعهی امنیت سایبری است. زمانی که شما به باگی برخورد میکنید، با مراجعه به VRT میتوانید به دیدی کلی راجع به اصلونسب انواع آسیبپذیریها و حفرههای امنیتی و میزان خطرشان دست یابید.

در این بلاگپست میخواهیم با VRT بیشتر آشنا شویم.

آنچه که در این بلاگپست خواهید خواند:

• چرا VRT؟

• VRT از کجا آمده است و آمدنش بهر چه بود؟ (مروری بر آنچه پیشتر راجع به VRT خوانده بودیم)

• جدول VRT

• Pها چه میگویند؟

• اصلونسب هر آسیبپذیری

• چرا در ردیفهای مختلف جدول، نام یا دستههای آسیبپذیری تکراری به چشم میخورند؟

چرا VRT؟

ما پیشتر به معرفی سه سنگ محک پرداختیم که در آگاهی از میزان خطر آسیبپذیریها میتوانند به کارتان بیایند؛

سیستم امتیازدهی CVSS، ردهبندی OwaspTop10 و ردهبندی VRT. حالا میخواهیم بگوییم که ردهبندی Vulnerability Rating Taxonomy که به اختصارVRT نامیده میشود، چه مزیتها و معایبی نسبت به دو سنگ محک دیگر دارد؛

VRT در مقایسه با Owasp Top10، جامعیت بیشتری دارد و آسیبپذیریهای بیشتری را پوشش میدهد. ردهبندی Owasp Top10 هر ۴ سال، ردهبندیای را از ۱۰ آسیبپذیریای که بیشتر بروز پیدا کردهاند را منتشر میکند و فقط به شناسایی ۱۰ آسیبپذیری خطرناکتر کمک میکند. اما در ردهبندی VRT بیش از ۱۰۰ آسیبپذیری همراه با دسته و گونهی هر کدام حضور دارند و براساس میزان خطر در پنج رده قرار داده شدهاند.

VRT در مقایسه با CVSS با سهولت و سرعت بیشتری شما را به شناخت نسبی از میزان خطر هر آسیبپذیری میرساند. CVSS در مشخصسازی ارزش هر باگ موردنظر شما، کمک دقیقتری میکند؛ شما میتوانید با کمک فرمول CVSS و وارد نمودن هر پارامتر باتوجه به آسیبپذیری موردنظرتان، به عددی که نشاندهندهی میزان خطر آن آسیبپذیری است، دست یابید. اما استفاده از CVSS اندکی دانش پایه در خصوص حملات و آسیبپذیریها را میطلبد. VRT در زمان کمتری، اطلاعات مفید و بهدردبخوری را به شما عرضه میکند تا به کمک آنها، دربارهی آسیبپذیریها و میزان خطرشان، بیشتر بدانید. هم در VRT اطلاعاتی راجع به اصلونسب هر آسیبپذیری نیز وجود دارد اما سیستم CVSS کاری به اصلونسب هر آسیبپذیری ندارد. فقط فرمولی ارائه میکند که به کمک آن میتوان شدت خطر هر آسیبپذیری را تشخیص داد.

در بلاگپست "ماشینحساب CVSS راورو چگونه کار میکند؟ (قسمت اول)" میتوانید با فرمول CVSS بیشتر آشنا شوید.

VRT از کجا آمده است و آمدنش بهر چه بود؟

پلتفرم باگبانتی bugcrowd ردهبندی VRT را برای ردهبندی آسیبپذیریها براساس حوادث سایبری رخداده، در سامانههای آنلاین در گسترهي جهانی ارائه کرده است. ردهبندی VRT به صورت متنباز است؛ تمام پژوهشگران آسیبپذیری دنیا، میتوانند با ارسال نظر خود، در رتبهبندی آسیبپذیریها مشارکت کنند. تیم ارائهدهندهي VRT طی جلسات منظم و عموما هفتگیای که برگزار میکند، آخرین پیشنهادها را ارزیابی و در صورت لزوم لیست VRT را بهروزرسانی میکند.

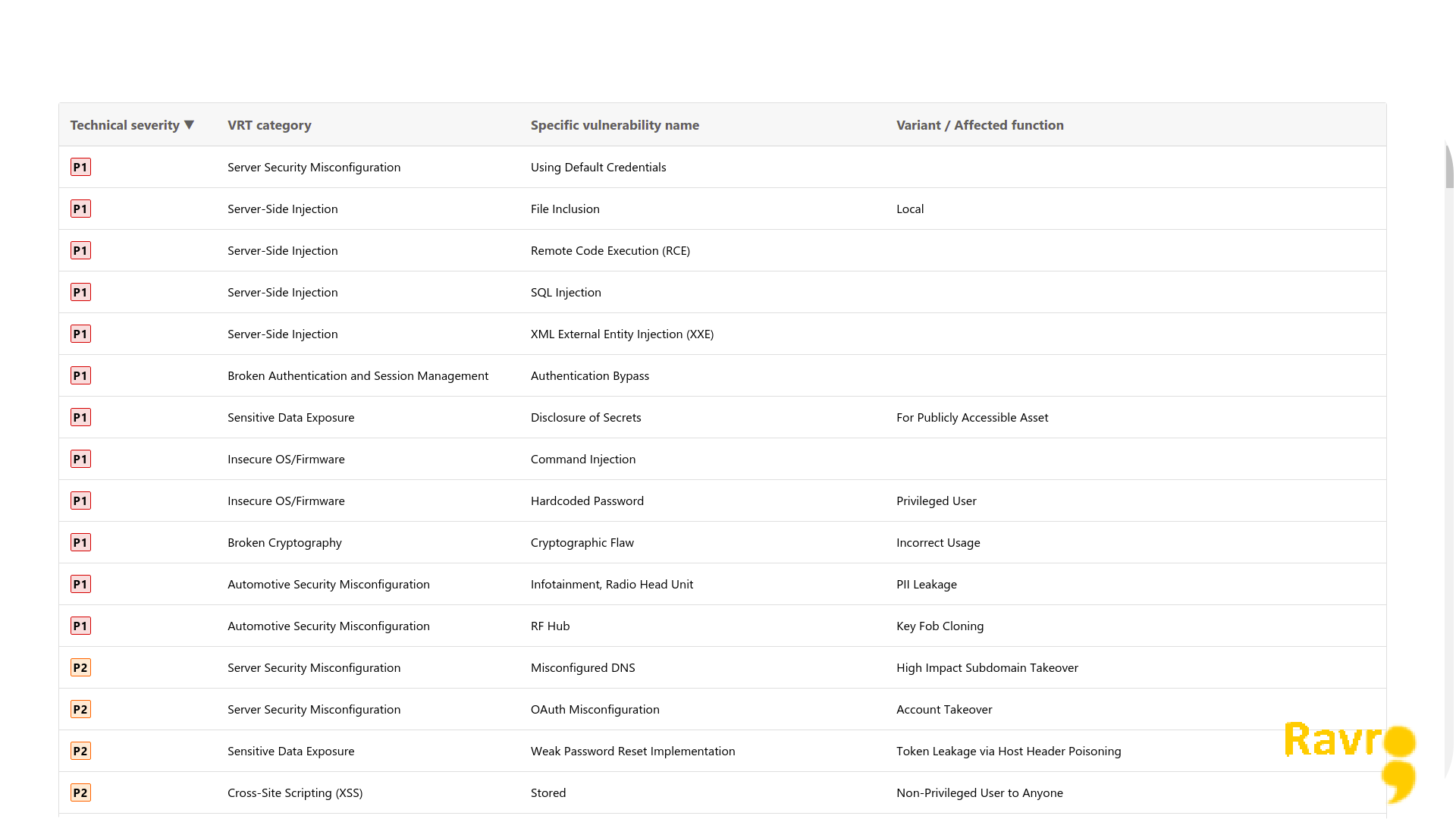

جدول VRT:

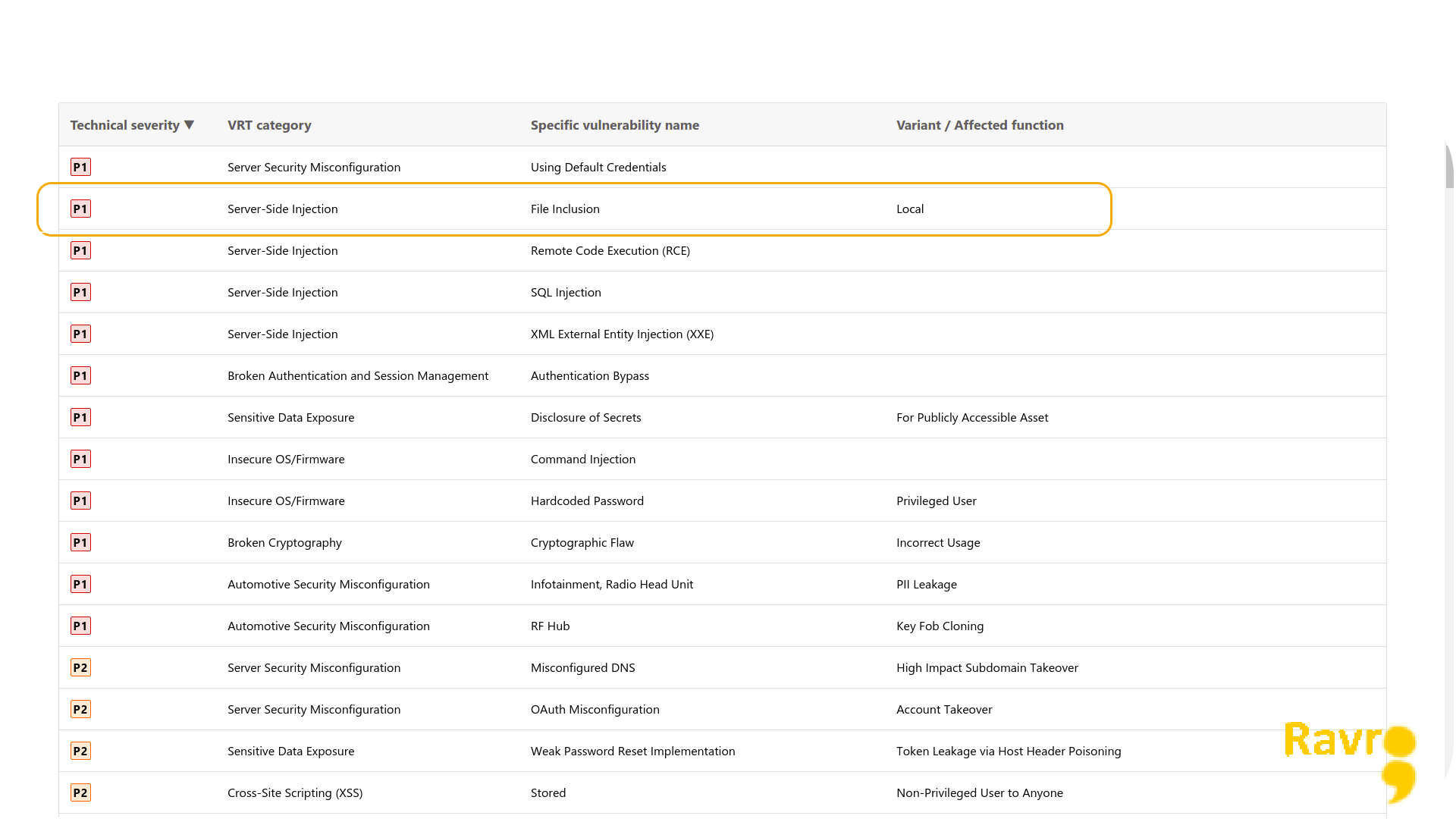

VRT ردهبندی خود از آسیبپذیریها را در جدولی عرضه میکند. در مواجهه با این جدول، شما در وهلهی اول جدولی با 4 ستون میبینید که احتمالا محتوای ستون دوم برایتان آشناتر به نظر برسد. اما هر یک از ستونها چه هستند؟ چه اطلاعاتی را به ما ارائه میکنند؟

Pها چه میگویند؟

در ستون Technical severity، شاخص P بیانگر درجهی خطر هر آسیبپذیری است؛ در VRT آسیبپذیریها بیشتر بر اساس شدت خطر آنها در پنج ردهی P4، P3، P2، P1 و P5 رتبهبندی میشوند. در دو سر این ردهبندی، P1 خطرناکترین و رایجترین آسیبپذیریها و P5 کمخطرترین و نامتداولترین آسیبپذیریها هستند.

به عنوان مثال؛ آسیبپذیری SQL Injection که از دستهی Server-Side Injection است، در ردهی P1 قرار میگیرد و این به این معناست که این آسیبپذیری از خطرناکترین هاست و وجود آن در وبسایت شما میتواند خسارات جبرانناپذیری را به کسبوکار شما بزند.

اصلونسب هر آسیبپذیری

در ردهبندی VRT، اصلونسب هر آسیبپذیری، با مولفههای "دسته"ی آسیبپذیری، "نام یا زیردسته"ی آسیبپذیری و "گونه"ی آسیبپذیری، مشخص میشود:

دسته:

در ستون اول از سمت چپ، Category یا " دسته" را میبینیم. هر "دسته" متشکل از چند آسیبپذیری ست که وجه اشتراک آنها در شیوهی بهرهجویی (سوءاستفاده) از آنها و محل رایج بروز آنهاست.

نام:

ستون دوم متعلق به Vulnerability name یا "نام آسیبپذیری" است. هر چند آسیبپذیری، زیردستهی یک "دسته" آسیبپذیری محسوب میشوند.

گونه:

ستون سوم مربوط به Variant یا "گونه" ست. در این ستون گونههای مختلفی که ممکن است از یک آسیبپذیری وجود داشته باشد را میبینیم که اشاره به نحوهي عملکرد آن آسیبپذیری دارد.

به عنوان مثال؛ همانطور که در جدول میبینید، گونهی Local از آسیبپذیری File Inclusion متعلق به دستهی Server-Side Injection است. این آسیبپذیری در دستهی P1 قرار گرفتهاست و این به آن معناست که از خطرناکترین آسیبپذیریها به شمار میرود.

چرا در ردیفهای مختلف جدول، نام یا دستههای آسیبپذیری تکراری به چشم میخورند؟

کمی بادقتتر که به دستهها یا نامهای آسیبپذیریهای موجود در Pهای مختلف نگاه میکنیم، متوجه میشویم که برخی دستهها یا آسیبپذیریها در دو یا چند P حضور دارند. مانند دستهي Cross-Site-Scripting که در P2، P3، P4 و P5 به چشم میخورد. یا آسیبپذیری Stored از همین دسته، که در P4، P3، P2 و P5 حضور دارد. اما چرا؟ دلیل این تکرار چیست؟

لازم است برای جلوگیری از ایجاد ابهام به این نکته اشاره کنیم که دستههای آسیبپذیریها زیرمجموعهی Pها نیستند. دستهها، نامها و گونههای هر آسیبپذیری به طور مستقل از Pها هستند. P شاخصی ست که با قرارگیری در کنار هر آسیبپذیری، میزان خطر آن را مشخص میکند. در ردهبندی VRT شما میتوانید آسیبپذیریها را به ترتیب میزان خطرشان (از P1 تا P5) مشاهده کنید. طبیعیست که از خاندان یک آسیبپذیری، اعضای و گونههای متفاوتی را در Pهای متفاوت شاهد باشیم که هر یک میزان خطر متفاوتی را داشته باشند. ممکن است مشاهده کنیم که برخی دستهبندیهای آسیبپذیری در ردههای دیگر مانند P2، P3 و ... تکرار شوند، اما نام آسیبپذیری آنها متفاوت است. ممکن است دستهبندی و نام آسیبپذیری در ردههای مختلف تکرار شده باشد، اما ستون سوم که مربوط به گونهي خاص آسیبپذیری است، تفاوت بین آنها را مشخص میکند.

راورو بر چه اساسی عمل میکند؟

در راورو، میدانها در هنگام ثبت هدف میتوانند از بین دستهبندیهای VRT به انتخاب بپردازند و مشخص کنند که مایلند گزارش کدام نوع از آسیبپذیریها را از شکارچیان دریافت کنند.

در بلاگپست «چگونه میتوانم در پنل میدان در پلتفرم راورو، یک هدف ثبت کنم؟ (راهنمای گامبهگام)» میتوانید در این باره بیشتر بخوانید.

ما در راورو به استانداردها و ردهبندیهای جهانی پایبندیم و تلاش میکنیم تا عملکرد خود را براساس معیارها و فرمولهای بهروز جهانی ارائه نماییم. "میزان شدت خطر هر آسیبپذیری" عاملی مهم در تعیین ارزش آن آسیبپذیری ست. در باگبانتی نیز، این عامل مهم در تعیین ارزش آسیبپذیریها درنظر گرفته شده است. در فرمول محاسبهی ارزش آسیبپذیری در راورو ضریبی برای امتیاز کسبشده از سیستم امتیازدهی CVSS اختصاص داده شده است.

در بلاگپست "آسیبپذیری در راورو چگونه ارزش گذاری میشود؟" میتوانید در این باره بیشتر بخوانید.

سخن آخر

در این بلاگپست به معرفی ردهبندی VRT ، یکی از محبوبترین ردهبندیها در جامعهی امنیت سایبری پرداختیم تا به شما معیاری را ارائه کنیم که هنگام مواجهه با آسیبپذیریهای مختلف، بتوانید به کمک آن میزان خطر و ارزشمندی هر آسیبپذیری را تاحدودی بسنجید و به شناختی نسبت به آنها دست یابید.

بلاگپستهای مرتبط: